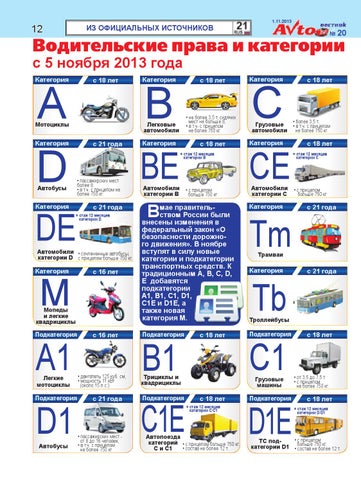

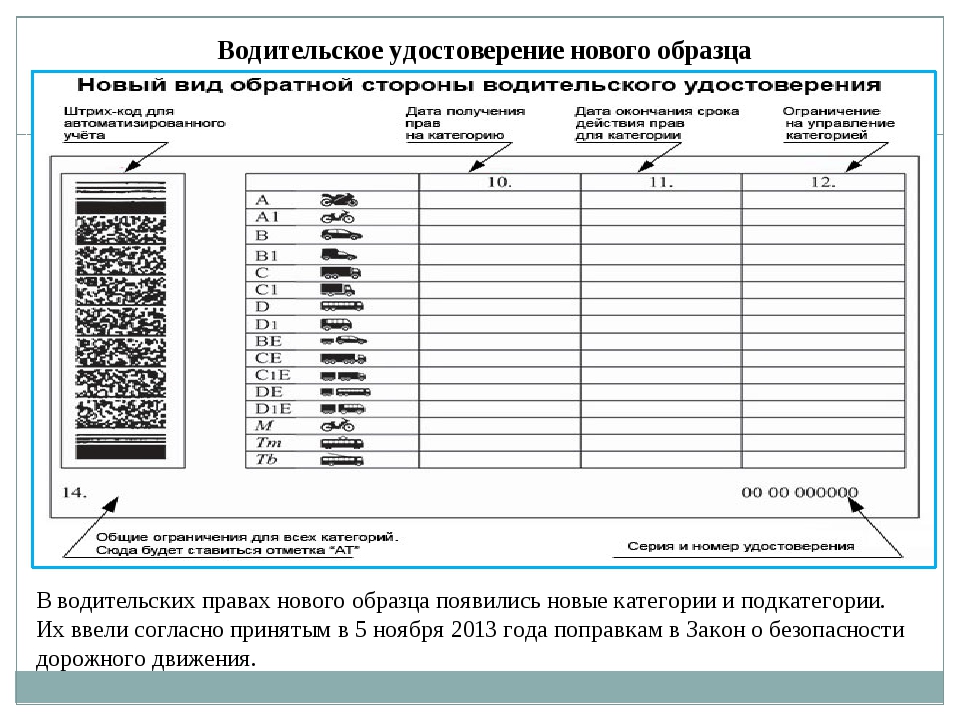

Права категории а при наличии категории в расшифровка: Категории водительских прав в 2020: расшифровка и описание

Как открыть категорию А если есть В в 2019 году: упрощенная переподготовка или нет?

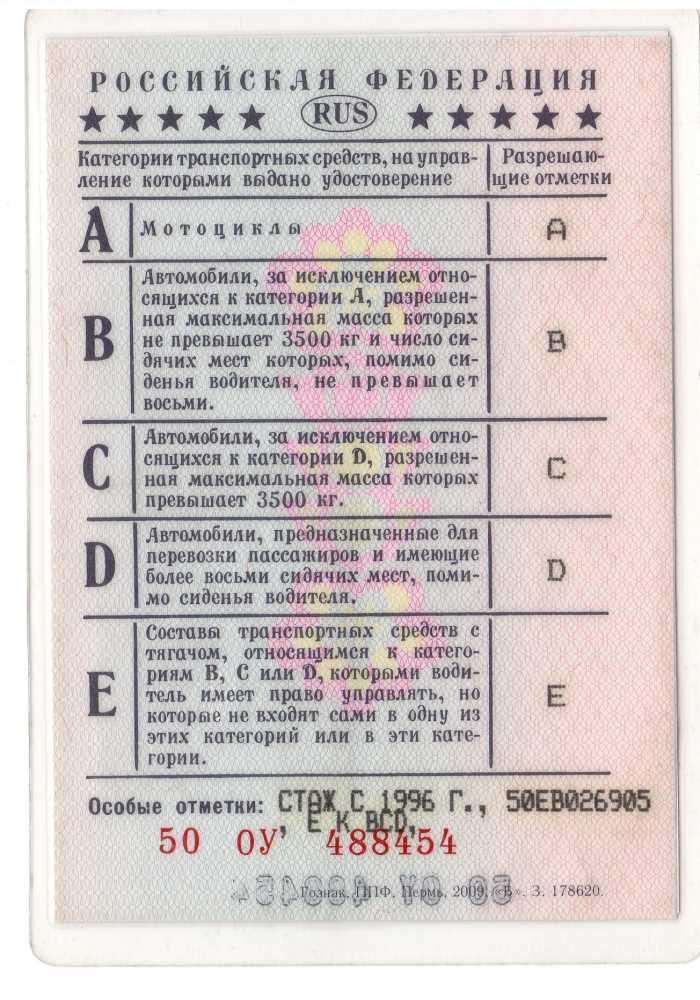

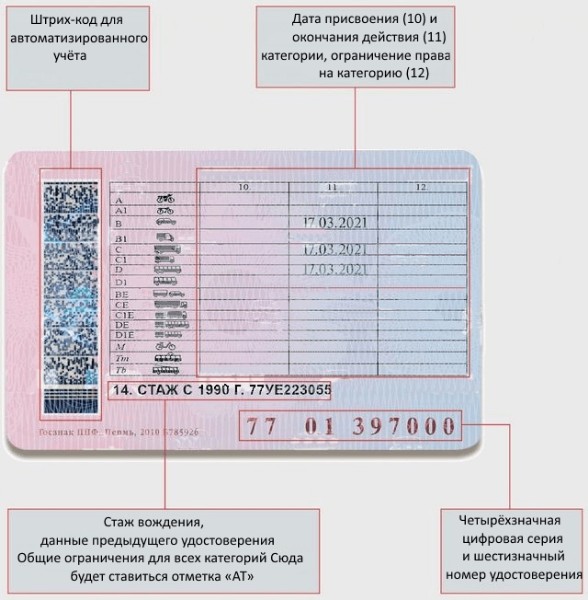

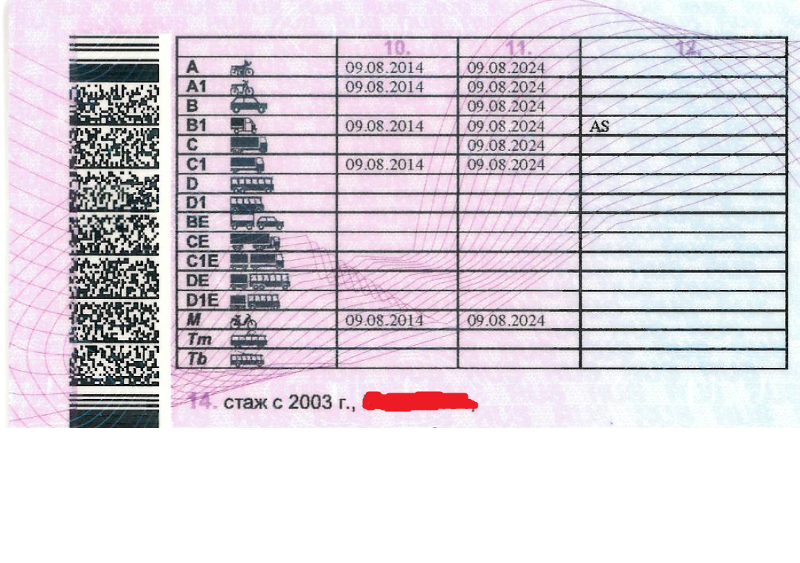

Если у водителя уже имеется удостоверение дающее право управлять транспортным средством высокой категории, то для того чтобы получать права более низкой категории от него не потребуется посещать курсы в автошколе, перед тем как открыть категорию «А», если есть «В».

Как происходит получение категории «А», когда уже присвоена категория «В»

Если владелец транспортного средства намерен открыть категорию «А» при наличии «В», то прежде всего ему нужно собрать требуемые по такому случаю документы и после того как они оформлены, пройти экзаменационные испытания. Пересдача включает в себя 2 стандартные части: теоретическую и практическую. Точно такой же принцип действует и если необходимо получить «В» при действующей категории «D».

Документы, которые должен собрать владелец авто:

- водительское удостоверение и талон к нему;

- паспорт;

- медсправку;

- квитанцию, подтверждающую, что госпошлина оплачена.

Медицинскую справку можно получить в поликлинике, по стандартному образцу. В подобном документе указывается, что такой-то гражданин имеет возможность управлять автомобилем указанной категории. На нашем ресурсе находится образец заявления, который и обязан написать водитель. Помимо того, зайдите на сайт gibdd.ru, где через режим поиска есть возможность найти адрес и часы работы ближайшего регистрационно-экзаменационного отдела ГИБДД. Там вам предоставят ответы на все возникающие вопросы, проконсультируют по интересующим услугам.

На каких условиях допускают к экзамену

Только лица, которым исполнилось четырнадцать лет, допускаются к посещению курсов. А допуск к самому экзамену получают граждане от шестнадцати лет. Автолюбитель, которому необходима переподготовка с категории «B» на «A», перед этим должен пройти медицинское обследование. Когда у него на руках будет справка о том, что он может управлять подобными транспортными средствами, ему дадут добро на прохождение практического экзамена. А с 14 октября 2017 года для допуска к экзаменам всем кандидатам необходимо пройти верификацию своего свидетельства об обучении в автошколе и сведений о результатах медосмотра (особенно это касается тех водителей, которые проходили обучение в другом городе).

А с 14 октября 2017 года для допуска к экзаменам всем кандидатам необходимо пройти верификацию своего свидетельства об обучении в автошколе и сведений о результатах медосмотра (особенно это касается тех водителей, которые проходили обучение в другом городе).

Если у соискателя отсутствует определенная категория прав, то он может воспользоваться услугой прохождения курса теории по индивидуальной программе. Занятие с ним будет вести частный инструктор, который обязательно должен предоставить лицензию на ведение подобного рода занятий.

Теоретическая часть

Главная цель данного этапа: помочь экзаменатору понять, насколько полны теоретические познания водителя, в случае открытия категории «А» при наличии категории «В» для него. Когда результаты выявлены, на их основе экзаменатор и выносит вердикт: можно ли допускать кандидата к практическим испытаниям.

Испытуемому предоставляется определенный набор билетов, в каждом из которых – по 20 вопросов. Из различных вариантов испытуемый должен выбрать верный ответ.

Из различных вариантов испытуемый должен выбрать верный ответ.

Содержание вопросов не ограничивается правилами ПДД. Так будет предложено правильно ответить о методах оказания первой медицинской помощи в чрезвычайных ситуациях. Экзаменуемому могут быть заданы дополнительные вопросы о том, по каким правилам допускаются к эксплуатации транспортные средства. Надо приготовиться и к вопросам о технической стороне безопасного вождения; и о том, что может привести к ДТП.

Необходимо помнить о тех частях конструкции машины, от которых напрямую зависит безопасность на дороге, уметь рассказать об их особенностях. Водитель, желающий получать новую категорию, обязан хорошо знать юридические аспекты законов РФ в той области, которая относится к безопасности движения.

Практическая часть

Оборудованная специализированная закрытая площадка либо автодром – это те места, которые предназначены для прохождений практического этапа испытаний по получению новой категории прав водителя. Испытуемый должен доказать, что он действительно умеет управлять транспортным средством на должном уровне. Для адаптации ему дают возможность перед началом непосредственных испытаний покататься по трассе, опробовать её. Но время на это очень ограничено: всего 2 минуты. Если он и совершает какие-то ошибки в это время, то в протокол они не вносятся. После того как пробный заезд завершен, владелец должен сказать о том, что готов сдавать экзамен.

Испытуемый должен доказать, что он действительно умеет управлять транспортным средством на должном уровне. Для адаптации ему дают возможность перед началом непосредственных испытаний покататься по трассе, опробовать её. Но время на это очень ограничено: всего 2 минуты. Если он и совершает какие-то ошибки в это время, то в протокол они не вносятся. После того как пробный заезд завершен, владелец должен сказать о том, что готов сдавать экзамен.

Инструкторы внимательно следят за тем, как кандидат управляет ТС. В нашем примере это – мотоцикл. Они видят, как экзаменуемый переключает скорости, маневрирует в намеренно обгороженном пространстве. Все это он должен проделывать и на большой (скоростное маневрирование) и на небольшой скорости. При этом не бывает мелочей: экзаменаторы обращают внимание абсолютно на все. И на то, как экзаменуемый стартует с места, и на то, как пользуется зеркалами заднего вида. Особо выделяется испытание, в котором водитель должен показать, насколько ловко он может выруливать мотоциклом с помощью одной руки.

Видео: Объяснение упражнений практической части экзамена на категорию «А»

В видеоролике можно увидеть, какие именно навыки нужны в практической части экзамена на получение категории «А».

Как ведется подготовка к экзамену и как он проводиться

Практические испытания проходят по характерному для каждого конкретного случая образцу. Может присутствовать как один водитель, рассчитывающий на новую категорию, так и целая группа. Если кандидатов много, то испытания они проходят в порядке очереди. Какие методики используются, зависит от того, в каком состоянии актуальная материально-техническая база автошколы. Несомненно, что все машины должно быть в полностью исправном состоянии. Это условие должно подтверждаться документом о том, что был проведен техосмотр.

Это условие должно подтверждаться документом о том, что был проведен техосмотр.

К месту, на котором будут проходить практические испытания, также применимы определенные требования. Регламентированы как уровень освещения, так и качество покрытия на нем. В ходе экзамена, представитель автошколы следит, как исполняются задания, и вписывает замечания в экзаменационный лист. При ошибках засчитываются штрафные баллы. В итоге их число не должно превысить 5. Если удалось уложиться в такие рамки, то, значит, сдача на категорию «А» при наличии «В» прошла удачно.

Если экзаменуемый допускает одну неточность, выполняя определенное упражнение из целого комплекса, то ему даётся возможность тут же пересдать. Если итоговая оценка оказывается отрицательной либо кандидат упал с мотоцикла, то экзамен будет не сдан и ему потребуется пересдавать весь комплекс, после переподготовки.

Работа экзаменатора включает в себя тщательное отслеживание всех действий испытуемого во время практической части, он должен фиксировать все допущенные ошибки. От количества таковых ошибок и зависит итоговый балл. Местонахождение наблюдателя может быть как на самом транспортном средстве, так и неподалеку от него. Допустимо и присутствие помощников. Если проводятся экзамены, то это могут быть работники образовательных организаций, автотранспортных компаний и т.д.

От количества таковых ошибок и зависит итоговый балл. Местонахождение наблюдателя может быть как на самом транспортном средстве, так и неподалеку от него. Допустимо и присутствие помощников. Если проводятся экзамены, то это могут быть работники образовательных организаций, автотранспортных компаний и т.д.

Если в итоге получен положительный результат, то водитель должен обратиться в ГАИ, где ему и будет открыта новая категория. Когда все бумаги оформлены, водитель получает право эксплуатировать ТС, входящие в категорию «А».

Что мы имеем в итоге?

При надобности открытия категории «А» водительское удостоверение категории «В» дает право пропустить подготовительные курсы (относится и теоретической и практической частям). Все что требуется — это показать свои знания на экзамене. А перед основными испытаниями: собрать, предъявить и пройти верификацию требуемых документов.

Все ещё остались вопросы?

Задавайте Ваши вопросы здесь и наш автоюрист БЕСПЛАТНО ответит на все Ваши вопросы.

Последнее обновление: 04-09-2020

В чем разница между категориями А, АМ и А1 (мотоцикл)

|

Актуальная информация для абитуриентов автошколы:

|

А1

Права категории «А1» можно получить, вообще не имея прав. При этом не обязательно даже посещать курсы. Нужно только сдать теоретический и практический экзамены в МРЭО ГАИ.

Это прописано в Законе в пункте 11:

11. Водительское удостоверение и талон к водительскому удостоверению выдаются:

- на право управления транспортными средствами, относящимися к категориям «А», «В», «С», подкатегории «А1», – лицам, сдавшим теоретический и практический экзамены;

А также в пункте 8 Положения о порядке выдачи водительского удостоверения на право управления мопедом, мотоциклом, автомобилем, составом транспортных средств, трамваем, троллейбусом, талона к водительскому удостоверению и их обмена с учётом дополнений от 22 июня 2015 г. No 526 и от 30 мая 2016 г. No 417:

No 526 и от 30 мая 2016 г. No 417:

8. Без прохождения подготовки (переподготовки) в учебных организациях к сдаче экзаменов на право управления транспортными средствами допускаются лица:

- имеющие водительское удостоверение на право управления транспортным средством высшей категории и желающие получить водительское удостоверение на право управления транспортными средствами низшей категории (за исключением категории «А»). В этих случаях сдается практический экзамен на право управления транспортным средством соответствующей категории;

АМ

Ещё проще получить категорию «АМ»: достаточно просто сдать теоретический экзамен.

А

Про категорию А также написано в пункте 11:

11. Водительское удостоверение и талон к водительскому удостоверению выдаются:

- в случае прохождения переподготовки на право управления транспортными средствами, относящимися к категориям «А», «С», «D», «ВЕ», «СЕ», «DE», – лицам, сдавшим практический экзамен.

При наличии водительского удостоверения на право управления транспортными средствами подкатегории «А1» и водительского стажа не менее двух лет предоставляется право управления транспортными средствами категории «A».

ВЫВОД. КАК ЖЕ ПОЛУЧАТЬ ПРАВА НА МОТОЦИКЛ В БЕЛАРУСИ В 2018 ГОДУ

- Если нет высших категорий, но есть категория «АМ», то для получения прав «А1» нужно отучиться в автошколе и сдать экзамен по вождению.

- После получения «А1», подождав два года, не сдавая больше никаких экзаменов, можно получить категорию «А».

- При наличии категорий «В», «С», «D» получить категорию «А» можно также отучившись в автошколе и сдав только вождение.

Автошкола «Сальва» в Бобруйске предлагает обучение водителей на категорию «А» с нуля, а также переподготовку с категории «B» и/или «C» на «A».

Если у Вас есть права категории «B», Вы можете сдать практический экзамен в МРЭО ГАИ для получения прав на категорию «А1». Для этого Вам понадобиться соответствующий мотоцикл. Арендовать мотоцикл, необходимый для сдачи экзамена в МРЭО ГАИ, в Бобруйске Вы можете в автошколе «Сальва». Стоимость аренды уточняйте по телефонам, указанным ниже:

Для этого Вам понадобиться соответствующий мотоцикл. Арендовать мотоцикл, необходимый для сдачи экзамена в МРЭО ГАИ, в Бобруйске Вы можете в автошколе «Сальва». Стоимость аренды уточняйте по телефонам, указанным ниже:

A,A2-категория | Kadrioru Autokool

Документы, которые необходимо предоставить в автошколу для регистрации на курсы:

- водительское удостоверение, паспорт или ИД-карту

- действующую медицинскую справку о состоянии здоровья для водителей (для удобства в автошколе есть возможность по договоренности пройти медицинский осмотр и получить справку от врача)

- 1 фотографию

Категория «А2» – мотоциклы, мощность двигателя которых не превышает 35 кВт, или соотношение мощности и массы которых не превышает 0,2 кВт/кг, которые не переоборудованы из транспортных средств, мощность которых как минимум в два раза больше их мощности.

Мощность мотоцикла, на котором проводится учебная езда или на котором сдается экзамен, должна быть 25-35 кВт, с рабочим объем двигателя внутреннего сгорания минимум 400 см3.

Ходатайствующий на категорию «А2» должен быть не моложе 18 лет. На момент начала учебы возраст должен быть не меньше 17,5 лет. Если ходатайствующий имеет водительское удостоверение подкатегории «А1», то проходить курс не нужно. Нужно сдать только экзамен по вождению.

Для того, чтобы получить водительское удостоверение, нужно пройти курс в автошколе и сдать в шоссейно-дорожном департаменте экзамен по теории и вождению. Экзамен по вождению сдается только после успешной сдачи экзамена по теории. В связи с тем, что у Таллиннского департамента шоссейных дорог отсутствует мотоцикл, экзамен по вождению сдается на мотоцикле автошколы или на собственном.

Экзамен по вождению состоит из двух частей. Первая часть экзамена, выполняется на площадке. Вторая часть, выполняется на дорогах в пределах города и за городом. Продолжительность второй части экзамена составляет минимум 35 минут.

Категория «А» — мотоциклы, мощность которых превышает 35 кВт и удельной мощностью двигателя более 0,2 кВт/кг.

Мощность мотоцикла, на котором проводится учебная езда или на котором сдается экзамен, должна быть минимум 50 кВт, с рабочим объем двигателя внутреннего сгорания минимум 600 см3 и удельной мощностью двигателя минимум 0,2 кВт/кг.

Ходатайствующий на категорию «А» должен иметь водительское удостоверение любой категории (кроме первоначального водительского удостоверения) и быть не моложе 24 лет. На момент начала учебы возраст должен быть не меньше 23,5 лет. Как исключение, возраст может начинаться с 20 лет (на момент начала учебы возраст должен быть не меньше 19,5 лет), если у ходатайствующего имеется водительское удостоверение подкатегории А2 (как минимум 2 года). Если ходатайствующий имеет водительское удостоверение подкатегории А2 (как минимум 2 года), то проходить курс не нужно. Нужно сдать только экзамен по вождению. Возраст в таком случае, должен быть минимум 20 лет.

Для того, чтобы получить водительское удостоверение, нужно пройти курс в автошколе и сдать экзамен по теории и вождению в шоссейно-дорожном департаменте. Экзамен по вождению сдается только после успешной сдачи экзамена по теории.

Экзамен по вождению сдается только после успешной сдачи экзамена по теории.

В связи с тем, что у Таллиннского департамента шоссейных дорог отсутствует мотоцикл, экзамен по вождению сдается на мотоцикле автошколы или на собственном.

Экзамен по вождению состоит из двух частей. Первая часть экзамена, выполняется на площадке. Вторая часть, выполняется на дорогах в пределах города и за городом. Продолжительность второй части экзамена составляет минимум 35 минут.

Схемы, объяснение и оценивание первой части экзамена по вождению. >>

Оплату за курс можно произвести как наличными деньгами, так и переводом на расчётный счёт. При составлении платежного поручения обязательно укажите в графе «Пояснение» имя, фамилию и личный код ученика.

Имя получателя: OÜ Kadrioru Autokool

IBAN: EE682200221007134826

SWEDBANK

SWIFT kood/BIC: HABAEE2X

Пояснение: Имя, фамилия и личный код ученика

Получение категории А при наличии категории Б

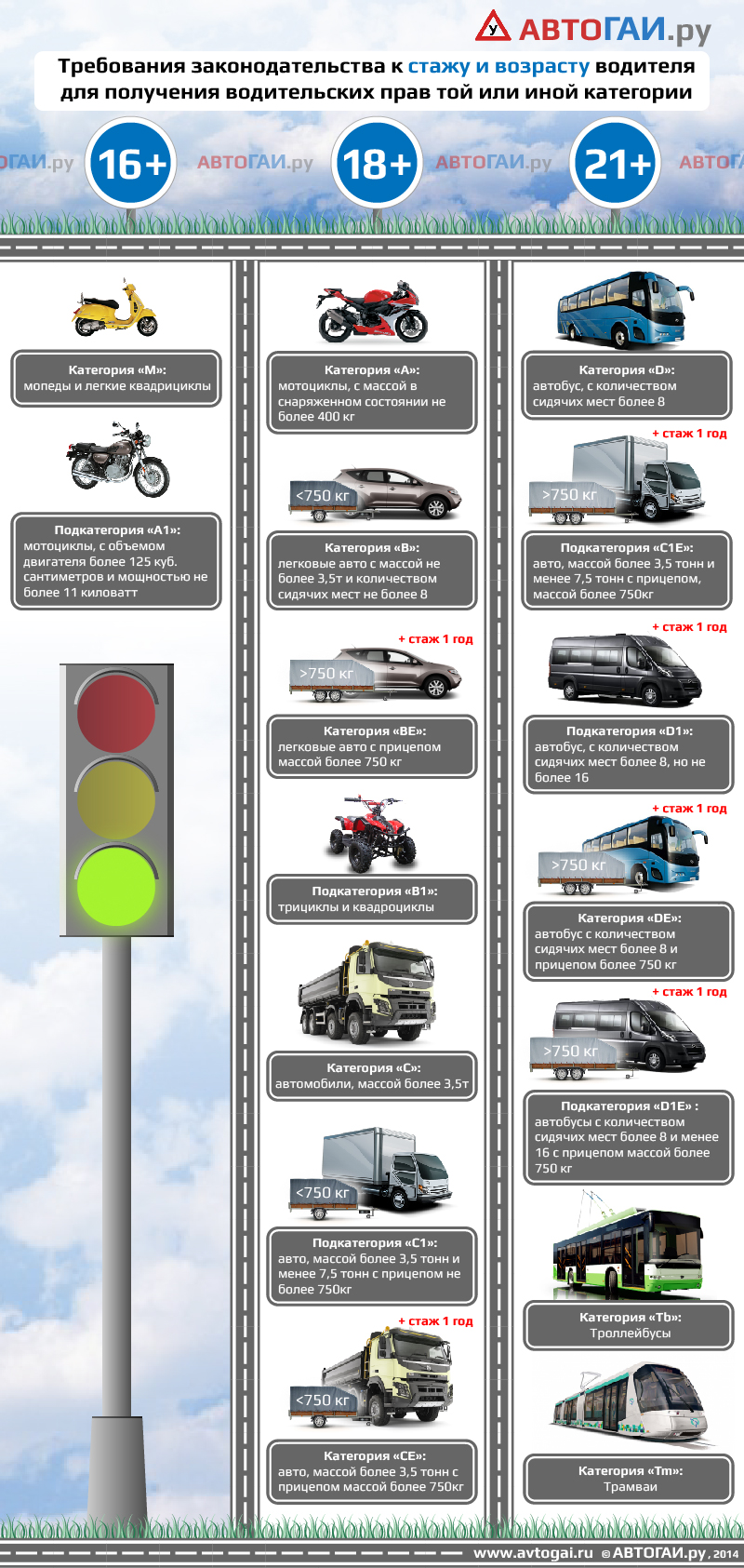

Управление мототранспортом в обязательном порядке требует открытия категории А в водительском удостоверении вне зависимости о того, есть ли у вас уже водительское удостоверение с категорией Б или нет. Законодательством РФ установлены нормы, согласно которым получить водительское удостоверение с категорией А, может только гражданин, достигший 18 лет. Такой же возрастной порог действует и на категорию Б.

Законодательством РФ установлены нормы, согласно которым получить водительское удостоверение с категорией А, может только гражданин, достигший 18 лет. Такой же возрастной порог действует и на категорию Б.

Часто у одного водителя имеются в собственности несколько разных типов транспортных средств, поэтому если вы не исключаете в будущем возможность приобретения мотоцикла, к уже имеющемуся в семье автомобилю, разумнее будет сразу пройти обучение на обе категории.

Получить категорию А, если есть Б можно в любой удобный момент. После успешной сдачи всех экзаменационных испытаний вам откроется доступ к управлению всеми транспортными средствами, подпадающими под категории А1, А, Б1 и М. А именно это:

- мотоциклы;

- трициклы;

- квадроциклы;

- мопеды;

- скутеры.

Требования к сдаче теоретической части экзамена

К экзаменам допускаются только соискатели, прослушавшие теоретический курс в авто или мотошколе, имеющих соответствующие лицензии.

Те, кому нужна категория А при наличии Б 2016, будут иметь незначительное преимущество перед остальными учащимися. Оно заключается в следующем: если с момента сдачи экзамена по теории на получение категории Б прошло не более трех месяцев, соискатель категории будет освобожден от сдачи аналогичного экзамена в этот раз.

Теоретическая часть экзамена по ПДД должна проводиться либо в аттестованном центре подготовки водителей, либо в здании подразделения ГИБДД.

До 2013 года авто и мотолюбителям разрешали самостоятельно изучать правила дорожного движения, а для получения прав просто успешно сдать экзамен. Сейчас это правило утратило силу. Теперь, перед тем как получить категорию, А если есть Б, обязательно нужно прослушать 108 часовой курс лекций.

Правила дорожного движения, одинаковы для всех категорий водителей, поэтому, тем, кто уже имеет автомобиль, сдача теоретического экзамена не должна составить труда.

Требования к сдачи практической части экзамена

Как открыть категорию А, если есть Б, без сдачи практической части? Никак! Поэтому старайтесь не пропускать уроки по вождению. Помните, если ваш инструктор посчитает, что вы недостаточно хорошо подготовились к экзамену, он единолично может не допустить вас до его сдачи.

Помните, если ваш инструктор посчитает, что вы недостаточно хорошо подготовились к экзамену, он единолично может не допустить вас до его сдачи.

Если есть категория Б, как получить А с психологической точки зрения будет немного проще. Ведь ранее вы уже не раз бывали на автодроме и даже сдавали похожий экзамен.

Практику, также, как и теорию, экстерном сдать не получится, даже вы можете управлять мотоциклом с закрытыми глазами, пропуск обучающих уроков по вождению – автоматический не допуск к экзамену. Вы должны накатать на площадке как минимум 18 часов (по 60 минут).

Практическое испытание разрешено проводить как на обычной площадке для автомобилей, так и специально созданной для мототранпортных средств, по усмотрению инспектора.

Обязательными для сдачи испытаниями являются:

- 1-й блок: прохождение габаритного коридора, прохождение габаритного полукруга, демонстрация навыков разгона-торможения;

- 2-й блок: движение по змейке, проезд по колейной доске, езда на низкой скорости;

- 3-й блок: прохождение габаритной восьмерки.

Экзамен считается успешно пройденным, если водитель набрал всего 4 или менее штрафных баллов. Все, теперь вы можете получить права категории, а если есть Б и даже, если нет. Соискателям категории А не нужно сдавать «город».

необходимые документы, какие условия для допуска к экзамену

Очень часто автовладельцы задумываются о том, чтобы вписать в права дополнительную категорию. С 2013 года для этого необходимо заново пройти обучение в автошколе. В этой статье вы узнаете обо всех нюансах, связанных с повторным обучением: какие необходимо собрать документы, как проходит этот процесс и сколько он занимает времени.

Как открыть категорию А и А1, если есть В

Каким бы опытным водителем вы не были, запомните, что с 2013 года законодательство требует прохождения полноценного учебного курса даже при наличии водительских прав с открытой категорией В или С.

Знаете ли вы? В Мексике до 2015 года не нужно было проходить тестирование или другие испытания, чтобы получить права. Это была единственная страна, в которой для приобретения разрешения водить машину нужно было устно убедить соответствующий орган в том, что водитель будет аккуратен на дороге.

Это была единственная страна, в которой для приобретения разрешения водить машину нужно было устно убедить соответствующий орган в том, что водитель будет аккуратен на дороге.

Несмотря на то что транспортная категория В является, как говорили раньше, высшей по отношению к А, сегодня обладателям прав на вождение легкового автомобиля обучение пройти всё-таки придётся. Исключение сделано для тех, кто окончил высшее или среднее специальное учебное заведение, в программе которых есть изучение устройства и правил эксплуатации автомобиля. Они допускаются к сдаче экзаменов без дополнительных занятий в автошколе.

Если вы получили удостоверение тракториста-машиниста или документ на право водить трамвай, троллейбус или колёсные трактора, то для вас получение прав также сведётся лишь к сдаче теоретического и практического экзамена

Всем остальным предстоит пройти соответствующий курс, и только при получении свидетельства об окончании внутренних испытаний в автошколе вы будете допущены к испытаниям в ГИБДД. Возможно, теоретический курс даже будете проходить в составе группы студентов, получающих права впервые, а практику сдадите в индивидуальном порядке. Но 1,5 месяца на учёбу у вас всё-таки уйдёт. Если вы ещё не имеете прав высших категорий, то есть смысл найти школу, где две программы можно пройти за один этап и получить скидку на обучение.

Возможно, теоретический курс даже будете проходить в составе группы студентов, получающих права впервые, а практику сдадите в индивидуальном порядке. Но 1,5 месяца на учёбу у вас всё-таки уйдёт. Если вы ещё не имеете прав высших категорий, то есть смысл найти школу, где две программы можно пройти за один этап и получить скидку на обучение.

Куда следует обращаться

Найти школу, где есть программа для категорий А и А1, не так просто, как кажется. Обратите внимание на старый добрый ДОСААФ, который есть в любом городе. Это защитит вас от риска нарваться на фирму-однодневку или учебный центр, не обладающий ещё всем необходимым для образовательной деятельность.

Рекомендуем для прочтения:Кроме того, такие старые школы имеют хорошую техническую базу, собственные автодромы для практических занятий и штат квалифицированных преподавателей. Важно понимать, что разного рода байк-академии, школы экстремального вождения и прочие подобные курсы могут дать дополнительные знания и навыки, но не уполномочены подготовить вас к сдаче экзамена в ГИБДД.

Необходимые документы

Пакет бумаг, необходимый для получения прав, не отличается от норм других категорий. Медицинская справка, квитанция об уплате основных сборов и паспорт с обязательным штампом о прописке. Заполняя заявление установленной формы, вы укажете, что водительское удостоверение у вас уже есть. К заявлению приложите его и талон к ВУ. Обратите внимание, что все свидетельства и справки, должны иметь срок действия, актуальный не только на момент поступления, но и на даты сдачи экзамена и вручения новых прав.

На обучение в автошколе иногда бывают сезонные акции и скидки. Если вы запишетесь в это время, то можете сэкономить 10–15% от полной стоимости

Условия для допуска к экзамену

По итогам обучения необходимо сдавать экзамен из двух частей: теоретической и практической.

Знаете ли вы? В Южной Корее женщина была занесена в книгу рекордов Гиннесса, совершив самое большое количество попыток прохождения экзамена. В свои 68 лет местная жительница впервые получила права, при этом 950 раз проходила тестирование.

В свои 68 лет местная жительница впервые получила права, при этом 950 раз проходила тестирование.

Для того чтобы быть допущенным к экзамену, необходимо выполнить ряд условий:

- Подать заявление в ГИБДД на открытие новой категории.

- Предоставить документы о прохождении обучения в автошколе.

- Подготовить паспорт и мед. справку о состоянии здоровья.

Во время теоретического тестирования экзаменуемый отвечает на 20 вопросов. В случае если на два вопроса был дан неправильный ответ, экзамен считается проваленным

В ходе практической части экзамена специалист проверяет навыки вождения. Сюда входит выполнение определённых элементов управления авто, при которых важно показать навыки разгона и торможения, парковки, езды задом и вхождения в повороты. Также выполняются «змейка» и «восьмёрка».

Обязательно для получения прав необходимо собрать пакет документов. В случае провала на экзамене повторная его сдача возможна через 7 дней.

Теперь вы знаете, каков порядок действий, чтобы открыть новую категорию на право вождения мотоцикла или мопеда. Процесс этот не особо проблематичный, однако требует наличия определённых знаний.

Подписывайтесь на наши ленты в таких социальных сетях как, Facebook, Вконтакте, Instagram, Pinterest, Yandex Zen, Twitter и Telegram: все самые интересные автомобильные события собранные в одном месте.

Вопросы и ответы / Портал госуслуг Москвы

Фильтр по вопросам Выберите темуАвтоплатежи по выставленным счетам за текущий ЕПД, МГТС, детский сад, кружки и секцииАвтоплатежи по расписаниюАвторизация и восстановление пароляАннулирование разрешения на установку и эксплуатацию рекламной конструкцииАренда городских пространствБесплатное получение земельного участка в собственность гражданами и юридическими лицамиВвод СНИЛСВключение места размещения нестационарного торгового объекта при стационарном торговом объекте в схему размещения нестационарных торговых объектов (внесение изменений в схему размещения)Внесение в реестр резидентных парковочных разрешенийВнесение изменений в договор аренды земельного участка для строительства (реконструкции) капитального сооруженияВнесение изменений в разрешение на строительство (городской округ Троицк)Внесение изменений в разрешение на строительство (городской округ Щербинка)Внесение изменений в разрешение на строительство (только для ОКН)Внесение изменений в разрешение на строительство (только для ООПТ)Внесение изменений в разрешение на установку и эксплуатацию рекламной конструкцииВнесение изменений в реестр лицензий по управлению многоквартирными домамиВозмещение затрат на адаптацию продукцииВозмещение затрат на подтверждение соответствия продукции (сертификация продукции)Возмещение затрат на получение охранных документов (патентов, свидетельств) на РИД и средства индивидуализацииВозмещение затрат на сертификацию соответствия систем менеджментаВыдача пропусков грузовикамВыдача разрешения на строительствоВызов мастера (подача заявки в ЕДЦ)Выкуп арендуемой недвижимости у города субъектами малого и среднего бизнеса

Государственная экспертиза результатов инженерных изысканий и проектной документацииГрадостроительный план земельного участка городского округа ТроицкГрадостроительный план земельного участка городского округа ЩербинкаГрант в целях стимулирования развития субъектов малого и среднего предпринимательства, осуществляющих реализацию товаров за пределы территории Российской Федерации, экспорт результатов интеллектуальной деятельности и (или) услугДоговор на размещение объекта благоустройстваДополнительное соглашение об изменении договора аренды земельного участкаДополнительное соглашение об изменении договора аренды недвижимости, принадлежащей городу, за исключением земельных участков и жильяЕдиный платежный документ для нежилых помещенийЗадание (или его копия) на работы по сохранению объекта культурного наследия федерального значения (за исключением объектов, перечень которых устанавливается правительством РФ)Задание на работы по сохранению объекта культурного наследия регионального значения, выявленного объекта культурного наследияЗаключение о соответствии Сводному плану подземных коммуникаций и сооруженийЗаписаться на личный приём в МАДИЗапись в детский садЗапись в колледжЗапись в кружки, спортивные секции, дома творчестваЗапись в офис МОСГОРТУРЗапись в первый класс, перевод из одной школы в другуюЗапись к ветеринарному врачуЗапись на ЦПМПК г. МосквыЗапись на медкомиссию для получения справки в ГИБДДЗапись на приёмЗапись на приём к нотариусуЗапись на прием в центр «Моя карьера»Запись на прием к врачуЗапись на прием к экспертамЗапись на проведение контрольно-геодезической съемкиЗапись на регистрационный учет на территории Троицкого и Новомосковского административных округовЗапись на собеседование в Школу вожатыхЗапись на торжественное вручение первого паспортаЗапись на участие в ГИА (ЕГЭ, ОГЭ, ГВЭ), итоговом сочинении (изложении), итоговом собеседовании по русскому языку для 9 классовЗапись ребёнка в группу продлённого дняЗапрос на сверку расчетов по финансово-лицевому счетуЗапрос, изменение и отмена доступа к электронной медицинской картеИзменение разрешенного использования земельного участка

Информация об очерёдности граждан, состоящих на жилищном учётеКарта москвича для студента/ординатора/аспиранта/ассистента-стажераКопии правоудостоверяющих, правоустанавливающих документовЛицензирование предпринимательской деятельности по управлению многоквартирными домамиЛицензирование розничной продажи алкогольной продукцииЛичный кабинетЛичный кабинет юридического лицаМОСВОДОКАНАЛ.

МосквыЗапись на медкомиссию для получения справки в ГИБДДЗапись на приёмЗапись на приём к нотариусуЗапись на прием в центр «Моя карьера»Запись на прием к врачуЗапись на прием к экспертамЗапись на проведение контрольно-геодезической съемкиЗапись на регистрационный учет на территории Троицкого и Новомосковского административных округовЗапись на собеседование в Школу вожатыхЗапись на торжественное вручение первого паспортаЗапись на участие в ГИА (ЕГЭ, ОГЭ, ГВЭ), итоговом сочинении (изложении), итоговом собеседовании по русскому языку для 9 классовЗапись ребёнка в группу продлённого дняЗапрос на сверку расчетов по финансово-лицевому счетуЗапрос, изменение и отмена доступа к электронной медицинской картеИзменение разрешенного использования земельного участка

Информация об очерёдности граждан, состоящих на жилищном учётеКарта москвича для студента/ординатора/аспиранта/ассистента-стажераКопии правоудостоверяющих, правоустанавливающих документовЛицензирование предпринимательской деятельности по управлению многоквартирными домамиЛицензирование розничной продажи алкогольной продукцииЛичный кабинетЛичный кабинет юридического лицаМОСВОДОКАНАЛ. Заключение договора о подключении к сетям холодного водоснабжения, водоотведения

МОСВОДОКАНАЛ. Заключение дополнительного соглашения к договору о подключении объекта строительства к сетям водоснабжения и (или) водоотведенияМОСВОДОКАНАЛ. Получение акта о подключении к сетям холодного водоснабжения, водоотведенияМОСВОДОКАНАЛ. Получение технических условий подключения к сетям холодного водоснабжения, водоотведения

МОСВОДОСТОК. Заключение договора о подключении (технологическом присоединении) к сетям водоотведения поверхностных сточных водМОСВОДОСТОК. Заключение дополнительного соглашения к договору о подключении объекта строительства к централизованной системе водоотведения поверхностных сточных водМОСВОДОСТОК. Получение акта о подключении к сетям водоотведения поверхностных сточных водМОСВОДОСТОК. Получение технических условий подключения к сетям водоотведения поверхностных сточных водМОСГАЗ. Заключение договора о подключении к сетям газораспределенияМОСГАЗ. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) объекта капитального строительства к сетям газораспределенияМОСГАЗ.

Заключение договора о подключении к сетям холодного водоснабжения, водоотведения

МОСВОДОКАНАЛ. Заключение дополнительного соглашения к договору о подключении объекта строительства к сетям водоснабжения и (или) водоотведенияМОСВОДОКАНАЛ. Получение акта о подключении к сетям холодного водоснабжения, водоотведенияМОСВОДОКАНАЛ. Получение технических условий подключения к сетям холодного водоснабжения, водоотведения

МОСВОДОСТОК. Заключение договора о подключении (технологическом присоединении) к сетям водоотведения поверхностных сточных водМОСВОДОСТОК. Заключение дополнительного соглашения к договору о подключении объекта строительства к централизованной системе водоотведения поверхностных сточных водМОСВОДОСТОК. Получение акта о подключении к сетям водоотведения поверхностных сточных водМОСВОДОСТОК. Получение технических условий подключения к сетям водоотведения поверхностных сточных водМОСГАЗ. Заключение договора о подключении к сетям газораспределенияМОСГАЗ. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) объекта капитального строительства к сетям газораспределенияМОСГАЗ..jpg) Получение акта о подключении к сетям газораспределения

МОСГАЗ. Получение технических условий подключения к сетям газораспределенияМОСОБЛГАЗ. Заключение договора о подключении к сетям газораспределенияМОСОБЛГАЗ. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) объекта капитального строительства к сетям газораспределенияМОСОБЛГАЗ. Получение акта о подключении к сетям газораспределенияМОСОБЛГАЗ. Получение технических условий подключения к сетям газораспределенияМОЭК. Заключение договора о подключении к сетям теплоснабженияМОЭК. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) к системам теплоснабженияМОЭК. Получение акта о подключении к сетям теплоснабженияМОЭК. Получение технических условий подключения к сетям теплоснабженияНазначение компенсации на приобретение технического средства реабилитации инвалидам за счет средств бюджета города МосквыНаправление декларации о характеристиках объекта недвижимостиНаправление замечаний к промежуточным отчётным документамНаправление обращения об исправлении ошибок, допущенных при определении кадастровой стоимостиНаправление предложений о внесении изменений в правила землепользования и застройки города МосквыНаше деревоОЭК.

Получение акта о подключении к сетям газораспределения

МОСГАЗ. Получение технических условий подключения к сетям газораспределенияМОСОБЛГАЗ. Заключение договора о подключении к сетям газораспределенияМОСОБЛГАЗ. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) объекта капитального строительства к сетям газораспределенияМОСОБЛГАЗ. Получение акта о подключении к сетям газораспределенияМОСОБЛГАЗ. Получение технических условий подключения к сетям газораспределенияМОЭК. Заключение договора о подключении к сетям теплоснабженияМОЭК. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) к системам теплоснабженияМОЭК. Получение акта о подключении к сетям теплоснабженияМОЭК. Получение технических условий подключения к сетям теплоснабженияНазначение компенсации на приобретение технического средства реабилитации инвалидам за счет средств бюджета города МосквыНаправление декларации о характеристиках объекта недвижимостиНаправление замечаний к промежуточным отчётным документамНаправление обращения об исправлении ошибок, допущенных при определении кадастровой стоимостиНаправление предложений о внесении изменений в правила землепользования и застройки города МосквыНаше деревоОЭК. Заключение договора о технологическом присоединении к электрическим сетямОЭК. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) к электрическим сетямОЭК. Получение акта о технологическом присоединении к электрическим сетямОбщие вопросыОрдер на производство земляных работ, установку временных ограждений и объектовОтзыв согласования переустройства, перепланировки помещения в многоквартирном домеОтказ от права постоянного (бессрочного) пользования либо пожизненного наследуемого владения земельным участкомОформление (закрытие) порубочного билета и (или) разрешения на пересадку зеленых насажденийОформление полиса ОМСОформление приемочной комиссией акта о завершенном переустройстве, перепланировке помещения в многоквартирном домеПАО «Россети Московский регион». Заключение договора о технологическом присоединении к электрическим сетямПАО «Россети Московский регион». Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) к электрическим сетям

ПАО «Россети Московский регион».

Заключение договора о технологическом присоединении к электрическим сетямОЭК. Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) к электрическим сетямОЭК. Получение акта о технологическом присоединении к электрическим сетямОбщие вопросыОрдер на производство земляных работ, установку временных ограждений и объектовОтзыв согласования переустройства, перепланировки помещения в многоквартирном домеОтказ от права постоянного (бессрочного) пользования либо пожизненного наследуемого владения земельным участкомОформление (закрытие) порубочного билета и (или) разрешения на пересадку зеленых насажденийОформление полиса ОМСОформление приемочной комиссией акта о завершенном переустройстве, перепланировке помещения в многоквартирном домеПАО «Россети Московский регион». Заключение договора о технологическом присоединении к электрическим сетямПАО «Россети Московский регион». Заключение дополнительного соглашения к договору о подключении (технологическом присоединении) к электрическим сетям

ПАО «Россети Московский регион». Получение акта о технологическом присоединении к электрическим сетямПарковочные разрешения для многодетных семейПереезд по программе реновацииПерераспределение земель и (или) земельных участков, находящихся в государственной или муниципальной собственности, и земельных участков, находящихся в частной собственностиПодача апелляции о несогласии с выставленными баллами ГИА (ЕГЭ, ОГЭ, ГВЭ)Подача отчетности по долевому строительствуПодготовка, утверждение, изменение (переоформление) и отмена градостроительных планов земельных участковПодтверждение документов об образовании и (или) о квалификации, об ученых степенях, ученых званияхПоиск вакансий (работы)Поиск информации о ранее поданных заявлениях на предоставление государственных услугПоиск пропавших и найденных животныхПолучение архивной справки из государственных архивов МосквыПолучение земельного участка в безвозмездное пользованиеПолучение земельного участка в собственность собственником здания, сооруженияПолучение и оплата ЕПДПолучение информации жилищного учётаПолучение информации об эвакуированном транспортном средствеПолучение места на ярмарке выходного дняПолучение охотничьего билетаПолучение права постоянного (бессрочного) пользования земельным участкомПолучение разрешения на ввод объекта в эксплуатациюПолучение социальной карты учащегосяПолучение субсидии на оплату жилого помещения и коммунальных услугПомощь в переездеПосмотреть информацию о посещении и питании в школеПособия и компенсации семьям с детьми (в т.

Получение акта о технологическом присоединении к электрическим сетямПарковочные разрешения для многодетных семейПереезд по программе реновацииПерераспределение земель и (или) земельных участков, находящихся в государственной или муниципальной собственности, и земельных участков, находящихся в частной собственностиПодача апелляции о несогласии с выставленными баллами ГИА (ЕГЭ, ОГЭ, ГВЭ)Подача отчетности по долевому строительствуПодготовка, утверждение, изменение (переоформление) и отмена градостроительных планов земельных участковПодтверждение документов об образовании и (или) о квалификации, об ученых степенях, ученых званияхПоиск вакансий (работы)Поиск информации о ранее поданных заявлениях на предоставление государственных услугПоиск пропавших и найденных животныхПолучение архивной справки из государственных архивов МосквыПолучение земельного участка в безвозмездное пользованиеПолучение земельного участка в собственность собственником здания, сооруженияПолучение и оплата ЕПДПолучение информации жилищного учётаПолучение информации об эвакуированном транспортном средствеПолучение места на ярмарке выходного дняПолучение охотничьего билетаПолучение права постоянного (бессрочного) пользования земельным участкомПолучение разрешения на ввод объекта в эксплуатациюПолучение социальной карты учащегосяПолучение субсидии на оплату жилого помещения и коммунальных услугПомощь в переездеПосмотреть информацию о посещении и питании в школеПособия и компенсации семьям с детьми (в т. ч. многодетным)Постановка граждан льготных категорий, нуждающихся в санаторно-курортном лечении, на учет для получения бесплатной санаторно-курортной путевкиПредварительное согласование предоставления земельного участкаПредзапись на государственные услуги по регистрации автотранспортных средствПредоставление городских мер социальной поддержки в денежном выражении либо в виде социальных услугПредоставление ежемесячной денежной компенсации на оплату услуг местной телефонной связиПредоставление земельных участков в аренду правообладателям зданий, сооружений, расположенных на земельных участкахПредоставление информации и документов о зарегистрированных до 31 января 1998 г. правах на объекты жилищного фондаПредоставление информации из Сводного плана подземных коммуникаций и сооружений в городе МосквеПредоставление информации о результатах ГИА (ЕГЭ, ОГЭ, ГВЭ), итогового сочинения (изложения)Предоставление питания за счёт средств бюджета города МосквыПредоставление разъяснений, связанных с определением кадастровой стоимостиПредоставление сведений, содержащихся в ИАИС ОГДПриём показаний и оплата электроэнергииПриёмка исполнительной документации для ведения Сводного плана подземных коммуникаций и сооружений в городе МосквеПрием показаний приборов учета водыПрикрепление к детской стоматологической поликлиникеПрикрепление к женской консультацииПрикрепление к поликлиникеПрикрепление к стоматологической поликлиникеПрикрепление ребенка к детской поликлиникеПроверка и пополнение баланса домашнего телефона МГТСПродление срока действия согласования переустройства, перепланировки помещения в многоквартирном домеПросмотр результатов олимпиадыПубличные слушанияПутевки на отдых и оздоровление детейРазрешение (или его копия) на работы по сохранению объекта культурного наследия федерального значения (за исключением объектов, перечень которых устанавливается правительством РФ)Разрешение на ввод объекта в эксплуатацию (городской округ Троицк)Разрешение на ввод объекта в эксплуатацию (городской округ Щербинка)Разрешение на ввод объекта в эксплуатацию (только для ОКН)Разрешение на ввод объекта в эксплуатацию (только для ООПТ)Разрешение на использование земельных участков, которые принадлежат городу, либо государственная собственность на которые не разграниченаРазрешение на работы по сохранению объекта культурного наследия регионального значения, выявленного объекта культурного наследияРазрешение на строительство (городской округ Троицк)Разрешение на строительство (городской округ Щербинка)Разрешение на строительство (для ООПТ)Разрешение на строительство (только для ОКН)Разрешение на таксомоторную деятельностьРаспоряжение о снятии запрета на строительствоРегиональная социальная доплата к пенсииРегистрация аттракционаРегистрация самоходных машин и прицепов к нимРегистрация физического лицаСведения о капитальном ремонтеСервис сверки финансово-лицевых счетов арендаторовСогласие на залог, переуступку прав аренды земельного участка либо субарендуСогласие на субаренду либо переуступку прав аренды недвижимости, принадлежащей городу (за исключением земельных участков и жилья)Согласование дизайн-проекта размещения вывескиСогласование межевого плана границ земельного участкаСогласование мероприятий по уменьшению выбросов вредных (загрязняющих) веществ в атмосферный воздух в периоды неблагоприятных метеорологических условийСогласование переустройства, перепланировки помещения в многоквартирном домеСогласование специальных технических условийСубсидии в целях возмещения затрат, возникших при перевозке (транспортировке) товаров от пунктов отправления на территории Российской Федерации до конечного пункта назначения на территории иностранного государстваСубсидии на возмещение части затрат на создание, развитие имущественного комплекса технопарка, индустриального паркаТехнические вопросыТехнический осмотр самоходных машин и прицепов к нимУведомление о соответствии (несоответствии) завершенного строительства требованиям законодательства о градостроительной деятельностиУведомление о соответствии (несоответствии) параметров планируемого строительстваУведомление об изменении параметров планируемого строительстваУдостоверение тракториста-машиниста (тракториста)Установка рекламной конструкцииШтрафыЭлектронная медицинская картаЭлектронный дневник

ч. многодетным)Постановка граждан льготных категорий, нуждающихся в санаторно-курортном лечении, на учет для получения бесплатной санаторно-курортной путевкиПредварительное согласование предоставления земельного участкаПредзапись на государственные услуги по регистрации автотранспортных средствПредоставление городских мер социальной поддержки в денежном выражении либо в виде социальных услугПредоставление ежемесячной денежной компенсации на оплату услуг местной телефонной связиПредоставление земельных участков в аренду правообладателям зданий, сооружений, расположенных на земельных участкахПредоставление информации и документов о зарегистрированных до 31 января 1998 г. правах на объекты жилищного фондаПредоставление информации из Сводного плана подземных коммуникаций и сооружений в городе МосквеПредоставление информации о результатах ГИА (ЕГЭ, ОГЭ, ГВЭ), итогового сочинения (изложения)Предоставление питания за счёт средств бюджета города МосквыПредоставление разъяснений, связанных с определением кадастровой стоимостиПредоставление сведений, содержащихся в ИАИС ОГДПриём показаний и оплата электроэнергииПриёмка исполнительной документации для ведения Сводного плана подземных коммуникаций и сооружений в городе МосквеПрием показаний приборов учета водыПрикрепление к детской стоматологической поликлиникеПрикрепление к женской консультацииПрикрепление к поликлиникеПрикрепление к стоматологической поликлиникеПрикрепление ребенка к детской поликлиникеПроверка и пополнение баланса домашнего телефона МГТСПродление срока действия согласования переустройства, перепланировки помещения в многоквартирном домеПросмотр результатов олимпиадыПубличные слушанияПутевки на отдых и оздоровление детейРазрешение (или его копия) на работы по сохранению объекта культурного наследия федерального значения (за исключением объектов, перечень которых устанавливается правительством РФ)Разрешение на ввод объекта в эксплуатацию (городской округ Троицк)Разрешение на ввод объекта в эксплуатацию (городской округ Щербинка)Разрешение на ввод объекта в эксплуатацию (только для ОКН)Разрешение на ввод объекта в эксплуатацию (только для ООПТ)Разрешение на использование земельных участков, которые принадлежат городу, либо государственная собственность на которые не разграниченаРазрешение на работы по сохранению объекта культурного наследия регионального значения, выявленного объекта культурного наследияРазрешение на строительство (городской округ Троицк)Разрешение на строительство (городской округ Щербинка)Разрешение на строительство (для ООПТ)Разрешение на строительство (только для ОКН)Разрешение на таксомоторную деятельностьРаспоряжение о снятии запрета на строительствоРегиональная социальная доплата к пенсииРегистрация аттракционаРегистрация самоходных машин и прицепов к нимРегистрация физического лицаСведения о капитальном ремонтеСервис сверки финансово-лицевых счетов арендаторовСогласие на залог, переуступку прав аренды земельного участка либо субарендуСогласие на субаренду либо переуступку прав аренды недвижимости, принадлежащей городу (за исключением земельных участков и жилья)Согласование дизайн-проекта размещения вывескиСогласование межевого плана границ земельного участкаСогласование мероприятий по уменьшению выбросов вредных (загрязняющих) веществ в атмосферный воздух в периоды неблагоприятных метеорологических условийСогласование переустройства, перепланировки помещения в многоквартирном домеСогласование специальных технических условийСубсидии в целях возмещения затрат, возникших при перевозке (транспортировке) товаров от пунктов отправления на территории Российской Федерации до конечного пункта назначения на территории иностранного государстваСубсидии на возмещение части затрат на создание, развитие имущественного комплекса технопарка, индустриального паркаТехнические вопросыТехнический осмотр самоходных машин и прицепов к нимУведомление о соответствии (несоответствии) завершенного строительства требованиям законодательства о градостроительной деятельностиУведомление о соответствии (несоответствии) параметров планируемого строительстваУведомление об изменении параметров планируемого строительстваУдостоверение тракториста-машиниста (тракториста)Установка рекламной конструкцииШтрафыЭлектронная медицинская картаЭлектронный дневник

Firepower Management Center, версия 6.

1 — Настройка расшифровки с использованием правил TLS / SSL [Cisco Firepower Management Center]

1 — Настройка расшифровки с использованием правил TLS / SSL [Cisco Firepower Management Center]При построении условия приложения в правиле TLS / SSL используйте список фильтров приложений для создания набора приложений, сгруппированных по характеристике, трафик которой вы хотите сопоставить.

Для вашего удобства система характеризует каждое приложение по типу, риску, актуальности для бизнеса, категории и тегу.Вы можете использовать эти критериев в качестве фильтров или создавайте собственные комбинации фильтров для выполнения контроль приложений.

Обратите внимание, что механизм фильтрации приложений в правиле TLS / SSL такой же, как и для создания многоразовых настраиваемых фильтров приложений с помощью диспетчера объектов. Вы также можете сэкономить много

фильтры, которые вы создаете «на лету» в правилах управления доступом, как новые фильтры многократного использования.Вы не можете сохранить фильтр, который включает другой

созданный пользователем фильтр, потому что вы не можете вложить созданные пользователем фильтры.

Вы также можете сэкономить много

фильтры, которые вы создаете «на лету» в правилах управления доступом, как новые фильтры многократного использования.Вы не можете сохранить фильтр, который включает другой

созданный пользователем фильтр, потому что вы не можете вложить созданные пользователем фильтры.

Понимание Как комбинируются фильтры

При выборе фильтров по отдельности или в комбинации

Доступные обновления списка приложений только для отображения

приложения, соответствующие вашим критериям.Вы можете выбрать системный

фильтры в комбинации, но не пользовательские фильтры.

Система связывает несколько фильтров одного типа с операция ИЛИ. Например, если вы выберете фильтры «Средний» и «Высокий» в Тип Риски, результирующий фильтр:

Риск: средний ИЛИ высокий

Если средний фильтр содержал 110 приложений, а высокий фильтр содержал 82 приложения, система отображает все 192 приложения в в Список доступных приложений.

Система связывает различные типы фильтров с помощью AND операция. Например, если вы выберете фильтры «Средний» и «Высокий» под Тип рисков, а также фильтры «Средний» и «Высокий» по типу «Релевантность для бизнеса», результирующий фильтр:

Риск: средний ИЛИ высокий И релевантность для бизнеса : средний ИЛИ высокий

В этом случае система отображает только те приложения, которые

включены как в категорию среднего или высокого риска, так и в категорию среднего или высокого риска. Тип бизнес-релевантности.

Тип бизнес-релевантности.

Поиск и Выбор фильтров

Чтобы выбрать фильтры, щелкните стрелку рядом с типом фильтра, чтобы разверните его, затем установите или снимите флажок рядом с каждым фильтром, приложения, которые вы хотите отобразить или скрыть.Вы также можете щелкнуть правой кнопкой мыши Тип фильтра, предоставляемый Cisco (риски, Актуальность для бизнеса, Типы, или Категории) и выберите Отметить все или Снять все.

Для поиска фильтров щелкните значок

Подсказка поиска по имени над

Список доступных фильтров, затем введите имя. Список

обновляется по мере ввода для отображения соответствующих фильтров.

Список

обновляется по мере ввода для отображения соответствующих фильтров.

После того, как вы закончите выбор фильтров, используйте Список доступных приложений, в который нужно добавить эти фильтры. правило.

5 вариантов доступа к обычному тексту | Расшифровка дебатов о шифровании: основа для лиц, принимающих решения

разработчиков, но есть ряд сложностей.Во-первых, разработчики проживают по всему миру, и непонятно, как наложить этот мандат на всех. Фактически, как и в случае обязательного доступа к устройствам, этот мандат может поставить американских разработчиков в невыгодное положение по сравнению с иностранными разработчиками, на которых этот мандат не распространяется. Во-вторых, как и в случае с обязательной разблокировкой поставщика, о которой говорилось выше, это создает проблемы масштабирования и обработки для небольших фирм. В-третьих, даже если можно регулировать прикладное программное обеспечение, производимое компаниями, существует широкий спектр программного обеспечения с открытым исходным кодом с возможностями шифрования, которое свободно доступно и может быть изменено. 22

Во-вторых, как и в случае с обязательной разблокировкой поставщика, о которой говорилось выше, это создает проблемы масштабирования и обработки для небольших фирм. В-третьих, даже если можно регулировать прикладное программное обеспечение, производимое компаниями, существует широкий спектр программного обеспечения с открытым исходным кодом с возможностями шифрования, которое свободно доступно и может быть изменено. 22

На некоторых платформах, таких как Apple iPhone, только приложения, одобренные поставщиком, могут быть установлены через обычный канал установки программного обеспечения. На этих платформах можно заблокировать установку приложений, обеспечивающих несанкционированное шифрование. 23 Однако целеустремленный и знающий пользователь может обойти эти ограничения несколькими способами.

На некоторых платформах приложения можно загружать из любого количества широко доступных магазинов приложений.Даже на более ограниченных платформах, таких как iPhone от Apple, приложения могут быть загружены «сбоку» с помощью свободно доступных инструментов разработчика и распространяться на ограниченной основе любым лицом, имеющим учетную запись разработчика. Другая возможность — «взломать» телефон (см. Ниже) и отключить или удалить нежелательные функции. 24 Более того, такие платформы, как Android и iOS, предоставляют, по крайней мере, ограниченную возможность запуска кода, введенного пользователем. Например, можно установить интерпретатор Python из магазина приложений Apple, который может получить доступ к системному буферу обмена и использовать его для шифрования и дешифрования.

Другая возможность — «взломать» телефон (см. Ниже) и отключить или удалить нежелательные функции. 24 Более того, такие платформы, как Android и iOS, предоставляют, по крайней мере, ограниченную возможность запуска кода, введенного пользователем. Например, можно установить интерпретатор Python из магазина приложений Apple, который может получить доступ к системному буферу обмена и использовать его для шифрования и дешифрования.

Приложения, обеспечивающие шифрование, могут даже полностью запускаться в веб-браузере, что еще больше затрудняет регулирование их использования. Как и в случае с взломом (см. Ниже), важно понимать, насколько такой обход сводит на нет преимущества для правоохранительных органов в отношении мандатов доступа. Существуют также платформы, такие как операционная система Android с открытым исходным кодом, которые не накладывают таких ограничений на то, какое программное обеспечение может быть установлено.

Эти соображения указывают на разницу между режимом исключительного доступа, предназначенным для работы против опытного противника, что непрактично, и обеспечением его работы для массового рынка, стандартных продуктов и услуг связи и хранения. Единственный способ гарантировать, что

Единственный способ гарантировать, что

___________________

22 Недавний глобальный обзор продуктов для шифрования показал, что одна треть из них имеет открытый исходный код. См. Б. Шнайер, К. Зайдель и С. Виджаякумар, 2016 г., Всемирный обзор продуктов для шифрования , Публикация исследования Центра Беркмана № 2016-2, https://ssrn.com/abstract=2731160.

23 Действительно, Apple недавно удалила программное обеспечение для шифрования и VPN из своего китайского магазина приложений по запросу правительства Китая.

24 Поскольку взломать устройство включает нарушение механизма безопасной загрузки, он снижает защиту от вредоносного программного обеспечения.

Принципы сетевого подключения Microsoft 365 — Microsoft 365 Enterprise

- 000Z» data-article-date-source=»ms.date»> 23.06.2020

- Читать 20 минут

В этой статье

Эта статья применима как к Microsoft 365 Корпоративный, так и к Office 365 Корпоративный.

Прежде чем вы начнете планировать свою сеть для подключения к сети Microsoft 365, важно понять принципы подключения для безопасного управления трафиком Microsoft 365 и получения максимально возможной производительности. Эта статья поможет вам понять самое последнее руководство по безопасной оптимизации сетевого подключения Microsoft 365.

Традиционные корпоративные сети предназначены в первую очередь для предоставления пользователям доступа к приложениям и данным, размещенным в корпоративных центрах обработки данных, с надежной защитой периметра.Традиционная модель предполагает, что пользователи будут получать доступ к приложениям и данным изнутри периметра корпоративной сети, через WAN-каналы из филиалов или удаленно через VPN-соединения.

Внедрение приложений SaaS, таких как Microsoft 365, перемещает некоторую комбинацию служб и данных за пределы периметра сети. Без оптимизации трафик между пользователями и приложениями SaaS подвержен задержкам, возникающим из-за проверки пакетов, сетевых шпилек, случайных подключений к географически удаленным конечным точкам и других факторов.Вы можете обеспечить максимальную производительность и надежность Microsoft 365, понимая и выполняя ключевые рекомендации по оптимизации.

Из этой статьи вы узнаете о:

Архитектура Microsoft 365

Microsoft 365 — это распределенное облако «программное обеспечение как услуга» (SaaS), которое обеспечивает сценарии продуктивности и совместной работы с помощью разнообразного набора микросервисов и приложений, таких как Exchange Online, SharePoint Online, Skype для бизнеса Online, Microsoft Teams, Exchange Online Protection, Office в браузере и многие другие.Хотя определенные приложения Microsoft 365 могут иметь свои уникальные особенности применительно к клиентской сети и подключению к облаку, все они разделяют некоторые ключевые принципы, цели и шаблоны архитектуры. Эти принципы и шаблоны архитектуры для подключения типичны для многих других облаков SaaS и в то же время отличаются от типичных моделей развертывания облаков «Платформа как услуга» и «Инфраструктура как услуга», таких как Microsoft Azure.

Эти принципы и шаблоны архитектуры для подключения типичны для многих других облаков SaaS и в то же время отличаются от типичных моделей развертывания облаков «Платформа как услуга» и «Инфраструктура как услуга», таких как Microsoft Azure.

Одна из наиболее важных архитектурных особенностей Microsoft 365 (которая часто упускается из виду или неверно истолковывается сетевыми архитекторами) заключается в том, что это действительно глобальная распределенная служба в контексте того, как пользователи подключаются к ней.Местоположение целевого клиента Microsoft 365 важно для понимания местоположения, где данные клиентов хранятся в облаке, но взаимодействие с Microsoft 365 не предполагает прямого подключения к дискам, содержащим данные. Пользовательский опыт работы с Microsoft 365 (включая производительность, надежность и другие важные характеристики качества) предполагает подключение через входные двери распределенных служб, которые масштабируются в сотнях офисов Microsoft по всему миру. В большинстве случаев наилучшее взаимодействие с пользователем достигается за счет того, что клиентская сеть может направлять запросы пользователей к ближайшей точке входа службы Microsoft 365, а не подключаться к Microsoft 365 через точку выхода в центральном расположении или регионе.

В большинстве случаев наилучшее взаимодействие с пользователем достигается за счет того, что клиентская сеть может направлять запросы пользователей к ближайшей точке входа службы Microsoft 365, а не подключаться к Microsoft 365 через точку выхода в центральном расположении или регионе.

Для большинства клиентов пользователи Microsoft 365 распределены по разным адресам. Для достижения наилучших результатов принципы, изложенные в этом документе, следует рассматривать с точки зрения масштабирования (не масштабирования), уделяя особое внимание оптимизации подключения к ближайшей точке присутствия в глобальной сети Microsoft, а не к сети. географическое положение клиента Microsoft 365.По сути, это означает, что даже несмотря на то, что данные клиента Microsoft 365 могут храниться в определенном географическом местоположении, возможности Microsoft 365 для этого клиента остаются распределенными и могут присутствовать в очень непосредственной (сетевой) близости от каждого местоположения конечного пользователя, которое клиент имеет.

Принципы подключения к Microsoft 365

Microsoft рекомендует следующие принципы для достижения оптимального подключения и производительности Microsoft 365. Используйте эти принципы подключения к Microsoft 365 для управления своим трафиком и обеспечения максимальной производительности при подключении к Microsoft 365.

Основная цель при проектировании сети должна заключаться в минимизации задержки за счет сокращения времени приема-передачи (RTT) из вашей сети в глобальную сеть Microsoft, магистральную сеть общедоступной сети Microsoft, которая соединяет все центры обработки данных Microsoft с низкой задержкой и точками входа в облачные приложения. распространились по всему миру. Вы можете узнать больше о глобальной сети Microsoft в статье «Как Microsoft создает свою быструю и надежную глобальную сеть».

Определите и дифференцируйте трафик Microsoft 365

Определение сетевого трафика Microsoft 365 — это первый шаг к возможности отличить этот трафик от обычного сетевого трафика, привязанного к Интернету. Связь с Microsoft 365 можно оптимизировать, реализовав комбинацию подходов, таких как оптимизация сетевого маршрута, правила брандмауэра, настройки прокси-сервера браузера и обход устройств проверки сети для определенных конечных точек.

Связь с Microsoft 365 можно оптимизировать, реализовав комбинацию подходов, таких как оптимизация сетевого маршрута, правила брандмауэра, настройки прокси-сервера браузера и обход устройств проверки сети для определенных конечных точек.

Предыдущее руководство по оптимизации Microsoft 365 разделило конечные точки Microsoft 365 на две категории: Требуется и Необязательно . Поскольку конечные точки были добавлены для поддержки новых служб и функций Microsoft 365, мы реорганизовали конечные точки Microsoft 365 на три категории: Оптимизировать , Разрешить и По умолчанию .Рекомендации для каждой категории применяются ко всем конечным точкам в категории, что упрощает понимание и реализацию оптимизации.

Дополнительные сведения о категориях конечных точек Microsoft 365 и методах оптимизации см. В разделе «Новые категории конечных точек Office 365».

Microsoft теперь публикует все конечные точки Microsoft 365 в виде веб-службы и дает рекомендации о том, как лучше всего использовать эти данные. Дополнительные сведения о том, как получать и работать с конечными точками Microsoft 365, см. В статье URL-адреса и диапазоны IP-адресов Office 365.

Дополнительные сведения о том, как получать и работать с конечными точками Microsoft 365, см. В статье URL-адреса и диапазоны IP-адресов Office 365.

Выходные сетевые соединения локально

Локальный DNS и исходящий трафик в Интернете имеют решающее значение для уменьшения задержки подключения и обеспечения того, чтобы пользовательские подключения выполнялись к ближайшей точке входа в службы Microsoft 365. В сложной сетевой топологии важно одновременно реализовать как локальный DNS, так и локальный выход в Интернет. Дополнительные сведения о том, как Microsoft 365 направляет клиентские подключения к ближайшей точке входа, см. В статье «Подключение клиентов».

До появления облачных сервисов, таких как Microsoft 365, подключение конечных пользователей к Интернету как фактор проектирования сетевой архитектуры было относительно простым. Когда интернет-сервисы и веб-сайты распространяются по всему миру, задержка между корпоративными выходными точками и любой заданной конечной точкой назначения в значительной степени зависит от географического расстояния.

В традиционной сетевой архитектуре все исходящие подключения к Интернету проходят через корпоративную сеть и исходят из центра.По мере развития облачных предложений Microsoft, распределенная сетевая архитектура с выходом в Интернет стала критически важной для поддержки облачных сервисов, чувствительных к задержкам. Глобальная сеть Microsoft была разработана с учетом требований к задержке с помощью инфраструктуры входной двери распределенных служб, динамической структуры глобальных точек входа, которая направляет входящие подключения облачных служб к ближайшей точке входа. Это предназначено для сокращения длины «последней мили» для клиентов Microsoft Cloud за счет эффективного сокращения маршрута между клиентом и облаком.

СетиEnterprise WAN часто предназначены для транзитной передачи сетевого трафика в центральный офис компании для проверки перед выходом в Интернет, обычно через один или несколько прокси-серверов. Схема ниже иллюстрирует такую топологию сети.

Поскольку Microsoft 365 работает в глобальной сети Microsoft, которая включает в себя серверы переднего плана по всему миру, сервер переднего плана часто находится рядом с местонахождением пользователя. Обеспечивая локальный выход из Интернета и настраивая внутренние DNS-серверы для обеспечения локального разрешения имен для конечных точек Microsoft 365, сетевой трафик, предназначенный для Microsoft 365, может подключаться к интерфейсным серверам Microsoft 365 как можно ближе к пользователю.На схеме ниже показан пример топологии сети, которая позволяет пользователям, подключающимся из главного офиса, филиала и удаленных мест, следовать кратчайшему маршруту к ближайшей точке входа в Microsoft 365.

Обеспечивая локальный выход из Интернета и настраивая внутренние DNS-серверы для обеспечения локального разрешения имен для конечных точек Microsoft 365, сетевой трафик, предназначенный для Microsoft 365, может подключаться к интерфейсным серверам Microsoft 365 как можно ближе к пользователю.На схеме ниже показан пример топологии сети, которая позволяет пользователям, подключающимся из главного офиса, филиала и удаленных мест, следовать кратчайшему маршруту к ближайшей точке входа в Microsoft 365.

Такое сокращение сетевого пути к точкам входа в Microsoft 365 может улучшить производительность подключения и удобство работы конечных пользователей в Microsoft 365, а также может помочь уменьшить влияние будущих изменений сетевой архитектуры на производительность и надежность Microsoft 365.

Кроме того, DNS-запросы могут вызывать задержку, если отвечающий DNS-сервер удален или занят. Вы можете минимизировать задержку разрешения имен, подготовив локальные DNS-серверы в филиалах и убедившись, что они правильно настроены для кэширования DNS-записей.

Хотя региональный выход может хорошо работать для Microsoft 365, оптимальная модель подключения будет всегда обеспечивать выход из сети в местоположении пользователя, независимо от того, находится ли он в корпоративной сети или в удаленных местах, таких как дома, отели, кафе и аэропорты. .Эта локальная модель прямого выхода представлена на диаграмме ниже.

Предприятия, принявшие Microsoft 365, могут воспользоваться преимуществами архитектуры входной двери распределенных служб глобальной сети Microsoft, гарантируя, что пользовательские подключения к Microsoft 365 осуществляют кратчайший путь к ближайшей точке входа в глобальную сеть Microsoft. Архитектура локальной исходящей сети делает это, позволяя маршрутизировать трафик Microsoft 365 через ближайший выход, независимо от местоположения пользователя.

Локальная исходящая архитектура имеет следующие преимущества по сравнению с традиционной моделью:

- Обеспечивает оптимальную производительность Microsoft 365 за счет оптимизации длины маршрута. подключения конечных пользователей динамически направляются к ближайшей точке входа Microsoft 365 инфраструктурой входной двери распределенных служб.

- Снижает нагрузку на инфраструктуру корпоративной сети, разрешая локальный выход.

- Защищает соединения на обоих концах за счет использования функций безопасности конечных точек клиента и облачной безопасности.

Избегайте сетевых шпилек

Как правило, самый короткий и прямой маршрут между пользователем и ближайшей конечной точкой Microsoft 365 обеспечит наилучшую производительность. Сбой в сети происходит, когда трафик WAN или VPN, привязанный к определенному месту назначения, сначала направляется в другое промежуточное местоположение (например, стек безопасности, брокер облачного доступа, облачный веб-шлюз), что приводит к задержке и потенциальному перенаправлению на географически удаленную конечную точку.Проблемы с сетью также могут быть вызваны неэффективностью маршрутизации / пиринга или неоптимальным (удаленным) поиском DNS.

Чтобы гарантировать, что подключение к Microsoft 365 не зависит от сетевых шпилек даже в случае локального исходящего трафика, проверьте, имеет ли Интернет-провайдер, который используется для обеспечения выхода в Интернет для местоположения пользователя, прямые пиринговые отношения с глобальной сетью Microsoft в непосредственной близости от него. место расположения. Вы также можете настроить исходящую маршрутизацию для прямой отправки доверенного трафика Microsoft 365, в отличие от проксирования или туннелирования через стороннее облако или поставщика облачной сетевой безопасности, который обрабатывает ваш интернет-трафик.Локальное разрешение имен DNS конечных точек Microsoft 365 помогает гарантировать, что в дополнение к прямой маршрутизации ближайшие точки входа Microsoft 365 используются для пользовательских подключений.

Если вы используете облачную сеть или службы безопасности для трафика Microsoft 365, убедитесь, что результат «шпильки» оценен и его влияние на производительность Microsoft 365 понятно. Это можно сделать, изучив количество и расположение местоположений поставщиков услуг, через которые пересылается трафик, в зависимости от количества ваших филиалов и точек пиринга глобальной сети Microsoft, качества пиринговых отношений поставщика услуг с вашим интернет-провайдером и Microsoft. и влияние обратного рейса на производительность в инфраструктуре поставщика услуг.

Из-за большого количества распределенных местоположений с точками входа Microsoft 365 и их близости к конечным пользователям, маршрутизация трафика Microsoft 365 к любой сторонней сети или поставщику безопасности может отрицательно повлиять на подключения Microsoft 365, если сеть поставщика не подключена. настроен для оптимального пиринга Microsoft 365.

Оценка обхода прокси-серверов, устройств контроля трафика и дублирующих технологий безопасности

КлиентыEnterprise должны пересмотреть свои методы сетевой безопасности и снижения рисков, особенно для связанного трафика Microsoft 365, и использовать функции безопасности Microsoft 365, чтобы снизить их зависимость от навязчивых, влияющих на производительность и дорогостоящих технологий сетевой безопасности для сетевого трафика Microsoft 365.

Большинство корпоративных сетей обеспечивают безопасность сети для Интернет-трафика с помощью таких технологий, как прокси, проверка SSL, проверка пакетов и системы предотвращения потери данных. Эти технологии обеспечивают важное снижение рисков для общих интернет-запросов, но могут значительно снизить производительность, масштабируемость и качество взаимодействия с конечными пользователями при применении к конечным точкам Microsoft 365.

Веб-служба конечных точек Office 365

Администраторы Microsoft 365 могут использовать сценарий или вызов REST для получения структурированного списка конечных точек из веб-службы Office 365 Endpoints и обновления конфигураций межсетевых экранов периметра и других сетевых устройств.Это гарантирует, что трафик, связанный с Microsoft 365, выявляется, обрабатывается надлежащим образом и управляется иначе, чем сетевой трафик, связанный с общими и часто неизвестными веб-сайтами. Дополнительные сведения об использовании веб-службы конечных точек Office 365 см. В статье URL-адреса и диапазоны IP-адресов Office 365.

Скрипты PAC (автоматическая настройка прокси)

Администраторы Microsoft 365 могут создавать сценарии PAC (автоматическая настройка прокси), которые могут быть доставлены на компьютеры пользователей через WPAD или GPO.Сценарии PAC могут использоваться для обхода прокси-серверов для запросов Microsoft 365 от пользователей WAN или VPN, что позволяет трафику Microsoft 365 использовать прямые подключения к Интернету, а не проходить через корпоративную сеть.

Функции безопасности Microsoft 365

Microsoft прозрачно относится к безопасности центров обработки данных, операционной безопасности и снижению рисков, связанных с серверами Microsoft 365 и конечными точками сети, которые они представляют. Доступны встроенные функции безопасности Microsoft 365 для снижения риска сетевой безопасности, такие как предотвращение потери данных, антивирус, многофакторная аутентификация, блокировка клиента, защитник для Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Онлайн-защита и сетевая защита от DDOS-атак.

Для получения дополнительных сведений о центрах обработки данных Microsoft и безопасности глобальной сети см. Центр управления безопасностью Microsoft.

Новые категории конечных точек Office 365

Конечные точки Office 365 представляют собой разнообразный набор сетевых адресов и подсетей. Конечные точки могут быть URL-адресами, IP-адресами или диапазонами IP-адресов, а некоторые конечные точки перечислены с определенными портами TCP / UDP. URL-адреса могут быть либо полным доменным именем, например account.office.net , либо URL-адресом с подстановочными знаками, например * .office365.com .

Примечание

Расположение конечных точек Office 365 в сети не связано напрямую с расположением данных клиента Microsoft 365.По этой причине клиенты должны рассматривать Microsoft 365 как распределенную и глобальную службу и не должны пытаться блокировать сетевые подключения к конечным точкам Office 365 на основе географических критериев.

В нашем предыдущем руководстве по управлению трафиком Microsoft 365 конечные точки были разделены на две категории: Требуется и Необязательно . Конечные точки в каждой категории требовали различных оптимизаций в зависимости от критичности службы, и многие клиенты столкнулись с трудностями при обосновании применения одних и тех же сетевых оптимизаций к полному списку URL-адресов и IP-адресов Office 365.

В новой модели конечные точки разделены на три категории: Оптимизировать, , Разрешить, и По умолчанию, , что позволяет на основе приоритета определять, на чем сосредоточить усилия по оптимизации сети, чтобы добиться максимального повышения производительности и окупаемости инвестиций. Конечные точки объединены в вышеуказанные категории на основе чувствительности эффективного взаимодействия с пользователем к качеству сети, объему и производительности сценариев, а также простоте реализации.Рекомендуемые оптимизации могут применяться одинаково ко всем конечным точкам в данной категории.

Оптимизация конечных точки необходимы для подключения к каждой службе Office 365 и составляют более 75% пропускной способности, подключений и объема данных Office 365. Эти конечные точки представляют сценарии Office 365, которые наиболее чувствительны к производительности, задержке и доступности сети. Все конечные точки размещены в центрах обработки данных Microsoft. Ожидается, что скорость изменения конечных точек в этой категории будет намного ниже, чем для конечных точек в двух других категориях.Эта категория включает небольшой (порядка 10) набор ключевых URL-адресов и определенный набор IP-подсетей, предназначенных для основных рабочих нагрузок Office 365, таких как Exchange Online, SharePoint Online, Skype для бизнеса Online и Microsoft Teams.

Сжатый список четко определенных критических конечных точек должен помочь вам быстрее и проще планировать и внедрять дорогостоящую оптимизацию сети для этих мест назначения.

Примеры конечных точек Optimize включают https: // outlook.office365.com , https: // <арендатор> .sharepoint.com и https: // <арендатор> -my.sharepoint.com .

Методы оптимизации включают:

- Обход Оптимизируйте конечные точки на сетевых устройствах и службах, которые выполняют перехват трафика, расшифровку SSL, глубокую проверку пакетов и фильтрацию содержимого.

- Обход локальных прокси-устройств и облачных прокси-сервисов, обычно используемых для обычного просмотра Интернета.

- Сделайте приоритетной оценку этих конечных точек как полностью доверенных вашей сетевой инфраструктуры и систем периметра.

- Сделайте приоритетным сокращение или устранение транзита WAN и упростите прямой распределенный выход через Интернет для этих конечных точек как можно ближе к расположению пользователей / филиалов.

- Облегчите прямое подключение к этим облачным конечным точкам для пользователей VPN за счет реализации раздельного туннелирования.

- Убедитесь, что IP-адреса, возвращаемые разрешением имен DNS, соответствуют исходящему пути маршрутизации для этих конечных точек.

- Установите приоритет этих конечных точек для интеграции SD-WAN для прямой маршрутизации с минимальной задержкой в ближайшую одноранговую точку Интернета в глобальной сети Microsoft.